Documento sin

Documento sinWebsense Inc. dio a conocer los resultados de su encuesta Web@Work 2008 elaborada en Brasil, Centro América, Colombia, Chile, México y Perú sobre el uso que los empleados hacen de Internet cuando están en su puesto de trabajo y de cómo sus hábitos de navegación influyen en la

seguridad informática de la empresa.

Diario Ti: El estudio refleja por un lado el alto índice de empleados que utilizan su computadora para navegar por páginas que no están relacionadas con su actividad laboral en horas de trabajo (un 95% de los empleados) y por otro, la preocupación de los miembros del departamento de IT sobre el tipo de páginas que visitan los empleados lo cual los deja expuestos a amenazas externas.

La actividad que más temor despierta entre los miembros del departamento de IT y que se ha incrementado respecto a los datos del 2007 es el hecho de poder enviar un e-mail a una dirección equivocada. Si el año anterior la cifra se situaba en un 15%, la nueva encuesta revela que este año, un 40% de trabajadores admitieron haber mandado un correo electrónico a una dirección equivocada. Esto corrobora otro ambiente de riesgo de negocio corporativo: la fuga de información interna confidencial.

Un 93% de los directores de IT afirmaron estar enterados del uso que los empleados hacen de las computadoras que son propiedad de la empresa.

Según la encuesta, el 95% de los gerentes de IT están preocupados por el comportamiento que tienen sus empleados cuando acceden a Internet, mientras que un 75% de los propios empleados han admitido haber efectuado alguna operación o visitado alguna página de riesgo no relacionada con el ámbito de su profesión.

Por otro lado, un 49% de gerentes de grado medio admitieron que pasaban más de 50 minutos diarios revisando páginas que no tienen relación con su actividad profesional, mientras que los gerentes de IT consideran que los que realizan este tipo de hábitos son un 66%.

Las páginas más consultadas por el empleado en la oficina y que no tienen relación con su actividad laboral son: banca y finanzas (un 77%), noticias, páginas gubernamentales y correo personal (un 75%).

El estudio concluye que las frustraciones más significativas de los gerentes del departamento de IT de grandes compañías de América Latina son: una mala conducta del empleado en cuanto al uso que hace de Internet: (un 57%), mantenimiento del equipo informático de la compañía existente pero soluciones de seguridad pobres (un 55%) y restricciones de presupuesto para el departamento (un 52%).

Resultados de la Encuesta Web@Work América Latina 2008:

Tiempo de conexión

Un 95% de los empleados de compañías grandes de América Latina pasan parte de su tiempo de trabajo navegando por Internet por razones personales.

Un 49% de los gerentes medios admiten que pasan más de 50 minutos diarios navegando por páginas que no están relacionadas con su actividad laboral.

Actividades en línea no deseables

El 95% de los gerentes del departamento de IT están preocupados sobre el comportamiento en línea de los empleados, y más del 75% de los empleados admitieron haber hecho alguna actividad de riesgo para la información contenida en la computadora.

El uso de la mensajería instantánea es otra de las preocupaciones de los responsables del departamento de IT ya que un 62% de los empleados lo usa en horas de trabajo, aunque un 76% dice usarlo por motivos laborales.

Otro punto de atención es el uso de las conexiones inalámbricas con las computadoras que son propiedad de la empresa cuando se viaja o se trabaja de forma remota, sobre lo que un 36% de empleados han admitido utilizar.

Visita a webs personales

En general, más de un 98 % de los empleados han accedido a páginas no relacionadas con su actividad laboral durante horas de trabajo y el 64% tienen el hábito de visitar hasta 5 páginas diferentes.

Las páginas más consultadas por el empleado en la oficina y que no tienen relación con su actividad laboral son: banca y finanzas (77%), noticias, páginas gubernamentales y correo personal (un 75%).

Percepción de la seguridad y la protección

El 99% de los gerentes de IT tienen confianza en que sus compañías están protegidas de alguna forma contra las amenazas de Internet, aunque sólo un 4% cree que la compañía está totalmente protegida.

El grupo de trabajadores que creen que su compañía no está completamente protegida, creció del 18% en el 2007 al 27% en el 2008.

El 97% de las grandes compañías en América Latina tienen por lo menos un tipo específico de

programa de seguridad o un antivirus, siendo las soluciones de filtraje de Internet, las más comunes para utilizar (un 86%).

Trabajos en riesgo y la seguridad en Internet

Casi todos los gerentes de IT (un 93%) y los empleados cuestionados (un 95%) creen que realizar actividades de riesgo en Internet supondría la pérdida de su trabajo.

Los empleados creen que la acción más arriesgada es filtrar información confidencial de la compañía, una cifra que pasó del 40% en el 2007 al 90% en el 2008, seguido de páginas de contenido adulto, las cuales se incrementaron del 55% al 80% en un año.

La principal preocupación de los gerentes de IT es el filtraje de información confidencial por parte de los empleados (en un 82%), seguido de la introducción de virus infecciosos que pueden afectar al proceso del negocio (un 71%).

La mayoría de las compañías en la región, un 98%, tienen una política del uso de Internet, de las que un 82% controlan dicho

acceso a través de un programa de filtraje.

Otras preocupaciones de seguridad

Aunque un 73% de los empleados afirman que se sienten seguros con el uso de su PC en el trabajo, un 36% creen que es más seguro realizar transacciones en línea a través de su PC en casa.

Según los gerentes de IT, un 72% de las compañías latinoamericanas grandes han tenido algunas de sus computadoras infectadas por algún tipo de Spyware en alguna ocasión.

Mientras el 57% de los empleados creen que el método más común usado por los “hackers" para infectar computadoras es a través del e-mail, sólo un 21% saben que es realmente a través de la web.

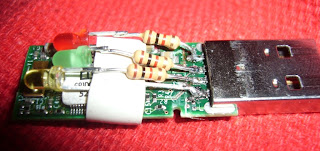

Ahora abrimos nuestra USB y copiamos todo el conenido de la carpeta boot a la raíz. Después descomprimimos syslinux (no necesariamente en el pendrive), accedemos al símbolo del sistema y nos ubicamos en la carpeta donde esta descomprimido syslinux, luego nos ubicamos en la carpeta win32. Allí vamos a ejecutar lo siguiente (recuerden reemplazar G: por la letra de la unidad de su memoria):

Ahora abrimos nuestra USB y copiamos todo el conenido de la carpeta boot a la raíz. Después descomprimimos syslinux (no necesariamente en el pendrive), accedemos al símbolo del sistema y nos ubicamos en la carpeta donde esta descomprimido syslinux, luego nos ubicamos en la carpeta win32. Allí vamos a ejecutar lo siguiente (recuerden reemplazar G: por la letra de la unidad de su memoria):